|

|

Active Endpoint Cyber DefenseІнтелектуальний захист від загроз

|

Мільйон нових шкідливих програм створюють щодня для шпигунства, крадіжок, отримання викупу та іншого, приносячи збитки в мільярди доларів.

CISO IT менеджери сьогодні перевантажені роботами по впровадженню дорогих продуктів захисту кінцевих точок, змушені реагувати на будь-яке попередження і помилкове спрацьовування. У разі нестачі кадрів, вони не в змозі впоратися з кожним таким попередженням і постійно перебувають у стресовому стані, намагаючись усунути наслідки атак.

Для захисту даних фахівці в галузі інформаційної безпеки рекомендують організаціям використання нової технології Deceptive Bytes

Рішення ефективне для запобігання атакам:

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Deceptive Bytes Active Endpoint Deception розпізнає цілі атаки, аналізує та ухвалює рішення щодо захисту об’єктів, використовуючи їхні власні методи захисту для блокування їхніх дій, і зриваючи в такий спосіб атаку на організацію. Інноваційне рішення, що створює динамічне помилкове оточення для будь-якого небезпечного втручання в роботу об’єктів, що захищаються, утримує шкідливі програми від виконання своїх зловмисних намірів.

Deceptive Bytes – технології захисту

Deceptive Bytes End Point Protection – це висока ефективність захисту, понад 98%, яка досягається завдяки технологіям, на яких побудовано програмне забезпечення:

Preemptive Defense |

Proactive Defense |

||

| спосіб прогнозування можливих атак шляхом пошуку «слабких ланок» ІТ-структури, щоб захистити їх від можливої інфекції. Створіть фіктивне віртуальне середовище, щоб обдурити зловмисників. | динамічні методи реагування на загрози під час атаки, прогнозування цілей атаки на кожному етапі та гнучка відповідь – обман зловмисників, які вважають, що їм це вдалося |

В основі методу

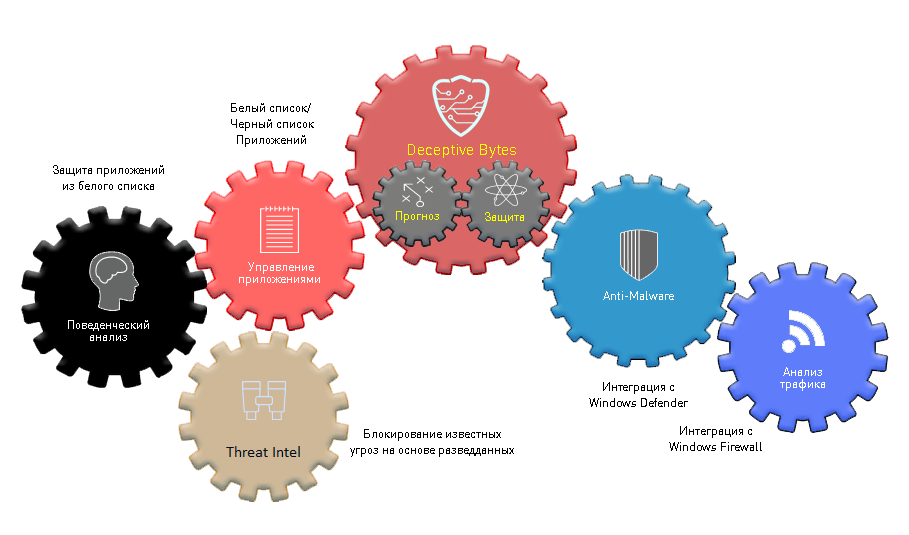

- Обман атаки: створення хибного віртуального оточення для обману шкідників

- Поведінковий аналіз: контроль дій користувача і захист «законного» ПЗ від атаки

- Керування додатками: керує роботою ПЗ на основі політик компанії

- Антивірусні програми: повна інтеграція з Windows Defender або іншим антивірусним ПЗ

- Firewall: керує конфігурацією Windows Firewall у кінцевій точці

- Збір інформації: блокує відомі загрози за допомогою веб-зібраної інформації

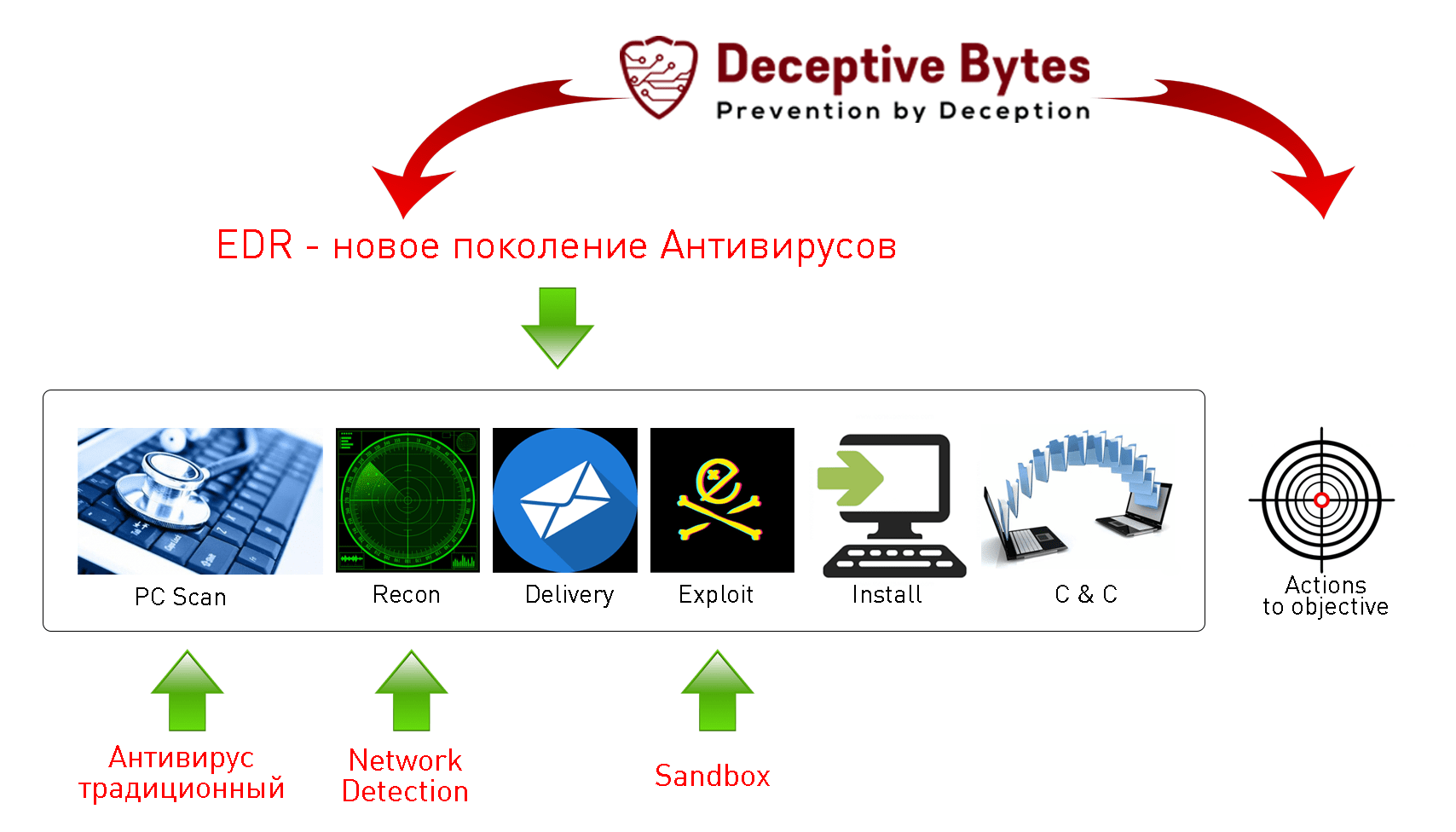

Еволюція технологій захисту

Рішення Deceptive Bytes End Point Protection є еволюційним розвитком наявних технологій і включає в себе їхній функціонал без їхніх недоліків.

Порівняння дій Deceptive Bytes та інших рішень під час виявлення загрози:

Недоліки наявних рішень:

UBA/UEBA (поведінковий аналіз) – системи заточені на виявлення аномальної поведінки, а реагування на ці випадки покладено на плечі ІБ-аналітика.

EDR (виявлення і реагування) орієнтовані на роботу з ОС кінцевих пристроїв, тому в них загальна аналітика якщо і присутня, то в надзвичайно обмеженому обсязі; EPP-детектування спрацьовує, коли шкідлива програма досягне часткового або повного успіху, а жертву скомпрометують до того, як атаку буде заблоковано.

SIEM-системи (збір і обробка подій) у великій корпоративній мережі видають тисячі сповіщень, особливо якщо ввімкнено правила кореляції, тож аналітики SOC просто завалені цими сповіщеннями і можуть пропустити щось по-справжньому важливе.

SOAR (оркестрація, аналіз і реагування) охоплює більшу частину компонентів інфраструктури, але орієнтована на реактивні дії у відповідь на загрози; проактивних можливостей у SOAR зазвичай немає.

Network Deception – похідні від відомої технології Honeypot – створюють приманки і пастки в усій мережі організації, щоб заманити зловмисників на контрольовані сервери, де зловмисника потрібно спіймати. Малоефективні під час атаки здирників, крипто-майнерів, безфайлових шкідників і «бічного руху», оскільки ці типи атак не мають видимості та контролю всередині кінцевої точки і можуть обходити пастки.

Повна інтеграція з Windows Defender і Windows Firewall, а також, з іншими рішеннями захисту IT-інфраструктури

Така інтеграція створює комплексну екосистему, яка перехресно пов’язує ознаки будь-якої атаки і синхронізує усунення інцидентів, що створює додаткові рівні безпеки для захисту кінцевих точок.

Платформа Deceptive Bytes керує Defender і Firewall, з одного боку, і отримує повідомлення про загрози, з іншого, даючи повну картину ситуації та оперативно захищаючи систему.

І, хоча в рішенні закладена інтеграція платформи Deceptive Bytes з багатьма відомими засобами захисту IT-інфраструктури від атак, інтеграція з вбудованими в ОС «кінцевої точки» засобами захисту дає змогу значно знизити вартість володіння всієї комплексної екосистеми загалом, показуючи водночас високу ефективність за оптимального співвідношення «ціна – якість».

Переваги рішення для

Організацій

- Захист від невідомих і складних загроз

- Запобігання пошкодженню даних і активів

- Зниження репутаційного ризику

- Зниження операційних витрат

CISOs/IT менеджерів

- Автоматизація часу реакції на виявлені шкідники

- Зменшення кількості сповіщень і помилкових спрацьовувань

- Адаптація до змін в ІТ-середовищах

- Використання вбудованих інструментів безпеки

- Використання в будь-яких вразливих середовищах і застарілих системах

MSSP/Інтеграторів

- Підвищення рівня кіберзахисту

- Захист різних клієнтів з використанням 1 сервера

- Швидка зміна тактики захисту від нових загроз

- Додатковий захист від внутрішніх ризиків порушень захисту

А ще користувач отримує…

- Підвищення продуктивності праці співробітників

- Зниження експлуатаційних витрат

- Захист віддалено працюючих співробітників

- Досягнення високої рентабельності інвестицій

Deceptive Bytes End Point Protection — це:

Упередження & Проактивний захист

Запобігає невідомим і складним загрозам – запобігання загрозам без використання сигнатур і шаблонів, на основі аналізу дій шкідників і пошуку шляхів їхнього обходу

Високі показники виявлення та захисту – більш ніж 98% ефективності при виявленні, аналізі активності та ухиленні від загроз, що допомагає реально захистити інфраструктуру

Мінімальний час виявлення і відповіді – виявлення шкідників у реальному часі та запобігання їхньому ухиленню від засобів захисту. Швидка відповідна реакція

Простота використання

Всебічний захист – не вимагає повного сканування системи, обробляються будь-які невідомі процеси

Розгортання за лічені секунди – Встановлення клієнта (<15 МВ) займає секунди. Запуск у роботу не вимагає перезавантаження системи

Простота роботи – рішення запускається і працює автономно, не вимагає втручання або додаткового налаштування

Вкрай низьке використання ресурсів (CPU, пам’ять, диск) – рішення не впливає на працездатність систем, використовує <0,01% ресурсів CPU, <20 MB оперативної пам’яті та <15MB дискового простору

Відсутність сигнатур

Жодних постійних апдейтів – немає необхідності в постійних оновленнях, оскільки рішення аналізує загальну поведінку шкідників

Працює в режимі очікування – відсутність постійних оновлень дає змогу працювати автономно і віддалено

Зупиняє мільйони загроз лише однією технікою ухилення – інтеграція лише одного методу ухилення дає змогу захистити від мільйона загроз, що виникають вже зараз або майбутніх

Гнучкість

Висока стабільність роботи – агент оперує в юзер-моді, не може викликати збій системи, або стати точкою входу в систему (повний доступ тільки в локальну OS)

Автоматичне створення списку процесів – аналіз системного оточення і створення білого списку дозволених процесів локальної OS для контролю безпеки

Запобігання хибних сповіщень – рішення використовує різні методи моделювання поведінки шкідників, що дає змогу реагувати тільки на реальні загрози

Де купити? З питань придбання звертайтеся до нас