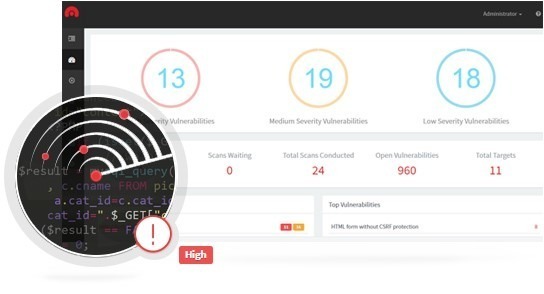

Acunetix Web Vulnerability Scanner – автономний веб-сканер вразливостей

Acunetix Web Vulnerability Scanner автоматизує завдання контролю безпеки Web-додатків і дає змогу виявити вразливі місця в захисті web-сайту до того, як їх виявить і використає зловмисник. Він дає змогу шукати помилки в сценаріях на мовах PHP, ASP, ASP.NET і JavaScript.

Тести сайтів можна проводити не тільки безпосередньо, а й через HTTP або SOCKS проксі-сервер – для забезпечення анонімності. Також виконує тестування аутентифікації HTTP для визначення небезпечних настойок і ненадійних паролів і для перевірки налаштувань безпеки сервера.

Як працює Acunetix Web Vulnerability Scanner:

- Acunetix WVS досліджує і формує структуру сайту, обробляючи всі знайдені посилання і збираючи інформацію про всі виявлені файли;

- Потім програма тестує всі web-сторінки з елементами для введення даних, моделюючи введення даних з використанням усіх можливих комбінацій і аналізуючи отримані результати;

- Виявивши вразливість, Acunetix WVS видає відповідне попередження, яке містить опис вразливості та рекомендації щодо її усунення;

- Підсумковий звіт WVS може бути записаний у файл для подальшого аналізу та порівняння з результатами попередніх перевірок.

Які вразливості виявляє Acunetix Web Vulnerability Scanner:

-

Cross site scripting (виконання шкідливого сценарію в браузері користувача під час звернення і в контексті безпеки довіреного сайту);

-

SQL injection (виконання SQL-запитів із браузера для отримання несанкціонованого доступу до даних);

-

База даних GHDB (Google hacking database) – перелік типових запитів, які використовуються хакерами для отримання несанкціонованого доступу до web-додатків і сайтів.

-

Виконання коду:

-

-

Обхід каталогу;

-

Вставка файлів (File inclusion);

-

Розкриття вихідного тексту сценарію;

-

CRLF injection

-

Cross frame scripting;

-

-

-

Загальнодоступні резервні копії файлів і папок;

-

Файли та папки, що містять важливу інформацію;

-

Файли, які можуть містити інформацію, необхідну для проведення атак (системні логи, журнали трасування додатків тощо);

-

Файли, що містять списки папок;

-

Папки з низьким рівнем захисту, що дозволяють створювати, модифікувати або видаляти файли.

Где купить? По вопросам приобретения обращайтесь к нам